UPDATE 2015-01-01: relevant leesvoer: A Guide to Cyber Intelligence (.pdf, Douglas R. Price in AFIO’s The Intelligencer Winter 2014-15)

UPDATE 2014-09-05: relevant leesvoer: Operational Levels of Cyber Intelligence (.pdf, September 2013, INSA)

In het standaardwerk Inlichtingen- en veiligheidsdiensten (2010, uitgeverij Kluwer) staat een hoofdstuk getiteld “Cyberint: digitale spionage” (p.493-505), geschreven door Ronald Prins. In deze blogpost noteer ik voor mijn eigen doeleinden een aantal paragrafen uit die tekst. Tekst in de vorm [Voetnoot X: (…)] is origineel, tekst in de vorm [NB: (…)] is van mij.

Prins hanteert de volgende definitie van “cyberint”:

Cyberint is de techniek om staatsgeheimen, of vertrouwelijke informatie uit digitale systemen te verkrijgen van individuen, concurrenten, tegenstanders of overheden ten einde een voordeel te behalen. Essentieel hierbij is dat hacking technieken op het internet worden ingezet.

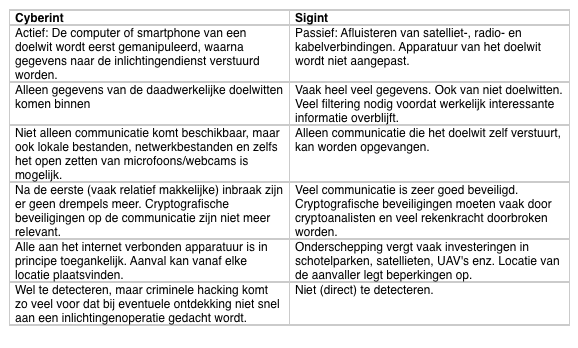

In een tabel op p.494 staan enkele “wezenlijke verschillen” tussen Sigint en Cyberint opgesomd:

Op p.498 stelt Prins:

Een belangrijk voordeel van een digitale spionageactie is dat ze moeilijk als zodanig te onderkennen is. De gebruikte technieken zijn namelijk niet veel anders dan die door criminele hackers worden toegepast. Mocht de aanval al gedetecteerd worden dan is het derhalve niet zo eenvoudig om iets over de herkomst te zeggen. De trojan die gebruikt wordt, is vaak dezelfde of een kleine variatie van een trojan uit de financieel-criminele hoek. Door de communicatiepatronen in het netwerk van de aangevallen computer te analyseren, kan eventueel vastgesteld worden waar de verkregen informatie naar toe verstuurd wordt. In het algemeen zijn dat command & control servers ergens op het internet die vaak zelf ook weer gehackt zijn. De conclusies die in de media getrokken worden over de herkomst van de aanvaller zijn uiteindelijk voornamelijk gebaseerd op de kenmerken van het verkregen materiaal of gezochte informatie en de targetgroep.

[…]

Nederland lijkt zichzelf een passieve rol aan te meten in de bestrijding van digitale spionage. In ons omliggende landen zien we een actievere houding waarbij bestaande of nieuw opgerichte organisaties actief de strijd aan gaan met de nieuwe dreigingen van het internet. Het Verenigd Koninkrijk heeft in juni 2009 hun Cyber Security Strategie gepresenteerd. Daarin wordt onder andere de oprichting van het Cyber Security Operations Centre aangekondigd. Naast dat het beschrijft dat het zelf actief Cyberint zal bedrijven, wordt ook expliciet genoemd dat online ‘teruggeslagen’ zal worden. Dit CSOC wordt ondergebracht bij de bestaande Sigint-organisatie GCHQ. [Voetnoot 18: link (.pdf)]

De hackbevoegdheid van de AIVD en MIVD is geregeld in Artikel 24 Wiv2002. Deze luidt:

Artikel 24

1. De diensten zijn bevoegd tot het al dan niet met gebruikmaking van technische hulpmiddelen, valse signalen, valse sleutels of valse hoedanigheid, binnendringen in een geautomatiseerd werk. Tot de bevoegdheid, bedoeld in de eerste volzin, behoort tevens de bevoegdheid:

a. tot het doorbreken van enige beveiliging;

b. tot het aanbrengen van technische voorzieningen teneinde versleuteling van gegevens opgeslagen of verwerkt in het geautomatiseerde werk ongedaan te maken;

c. de gegevens opgeslagen of verwerkt in het geautomatiseerde werk over te nemen.

Op p.500 zegt Prins hierover:

Het tweede lid geeft de nadrukkelijke bevoegdheid om het gehackte systeem zodanig aan te passen dat de door het doelwit aangebrachte versleuteling later in het kader van een Sigint-operatie weer ongedaan gemaakt kan worden. Denk hierbij aan het aanpassen van de cryptografische modules in programma’s als Skype. Skype is een veel gebruikt programma om op een goedkope manier via het internet te bellen. Behalve dat het goedkoop is, hebben de makers er ook voor gezorgd dat Skype niet af te luisteren is. Diverse landen hebben publiekelijk laten weten dat dit telefoonprogramma de uitoefening van hun taak bemoeilijkt. [Voetnoot 19: link]

Er zijn in Nederland geen publieke voorbeelden bekend van het daadwerkelijk inzetten van deze bijzondere bevoegdheid. [NB: sinds 30 november 2013 is bekend dat Artikel 24 is ingezet tegen verdachte internetfora.] Dat het wel de aandacht heeft van de AIVD blijkt uit het feit daat de dienst de afgelopen jaren via websites als www.deadelaarisgeland.nl [NB: wervingscampagne is offline, deze website redirect thans naar www.aivd.nl] actief heeft gezocht naar nieuwe medewerkers met een hackersprofiel. Deze worden onder de functienaam ICT-specialist Bijzondere Inlichtingenmiddelen tewerkgesteld bij de afdeling IOC-Research van de eenheid Operationele Expertise en Ondersteuning (OPEX). [Voetnoot 20: link is dood. Zie hieronder de vacaturetekst.]

Ook zonder zelf hackers in dienst te hebben, kunnen de Nederlandse I&V-diensten toch van hun wettelijke bevoegdheid gebruikmaken. In korte tijd zijn een aantal nieuwe bedrijven ontstaan die zich volledig op dit domein gestort hebben. Zij leveren zowel de technische infrastructuur, als operationele expertise die nodig is om de digitale inbraken uit te voeren. [Voetnoot 21: http://www.hackingteam.it/ in Italië, en http://www.digitask.de/ in Duitsland] [NB: Gamma International verkoopt FinFisher. Zie het FinFisher-archief van CitizenLab en dit stuk.] Tijdens een rechtzaak is bekend geworden dat het Duitse Digitask zijn diensten voor het afluisteren van Skype aanbiedt voor EUR 3500 per maand per doelwit. [Voetnoot 22: link] Hierbij wordt een trojan op de computer van het doelwit geïnstalleerd, die de Skypegesprekken ook in onversleutelde vorm naar de Digitask server verstuurt.

Door gebruik te maken van een commercieel bedrijf geef je jezelf als overheid wel prijs. Een van de voordelen van Cyberint is immers dat het ‘deniable’ is. Mocht een besmetting of een inbraak zich manifesteren bij een doelwit zal vaak in de richting van een (financiële) hack gedacht worden. Mocht echter blijken dat van gespecialiseerde bedrijven gebruiktgemaakt is, dan is het evident dat de aanvaller een overheid was. Volgens de cijfers van een studie uit 2009 is meer dan 38% van de Nederlandse pc’s op een of andere manier besmet met kwaadaardige software. [Voetnoot 23: link (.pdf)] De enkele vaststelling dat een computer besmet is, is dus weinig indicatief voor een digitale spionageaanval.

De suggestie wordt regelmatig gedaan dat inlichtingendiensten, in ieder geval in Rusland en China, gebruikmaken van de diensten en software van criminele hackersgroepen. [Voetnoot 24: link] Met beperkte investeringen kan een inlichtingendienst dan zelf digitale spionage bedrijven. Een belangrijke trend in de wereld van criminele hackers is dat ze zich steeds meer specialiseren in een bepaald onderdeel van hun criminele operatie en onderling diensten aanbieden op hun eigen criminele ‘marktplaatsen’. Met een klein beetje moeite zijn deze op internet te vinden en voor een paar duizend dollar kan een inlichtingendienst op deze manier, speciaal voor zijn doel, zeer hoogwaardig digitaal inbrekersgereedschap bestellen. [Voetnoot 25: Het Russische IT security bedrijf Kaspersky beschrijft op http://www.viruslist.com/en/analysis?pubid=204792095 hoe het hackers ecosysteem in elkaar zit.]

Op p.504:

(…) En we moeten er ook rekening mee houden dat wat nu bekend is aan digitale spionageoperaties slechts het topje van de ijsberg is. De operaties komen alleen naar buiten of omdat de daders dat willen (Climategate), of omdat het doelwit het haperen van hun computers of netwerk aan een grondig onderzoek onderworpen heeft.

De methodiek en technieken zijn nu vaak ‘afgekeken’ van de criminele hackerswereld. Daar is op een makkelijke manier relatief veel geld te verdienen en dat is een goede motivatie geweest om de technieken te ontwikkelen tot het punt waar ze nu zijn. In handen van inlichtingendiensten, die de actieve hackaanvallen weten te combineren met Humint en Sigint, kan Cyberint op een aantal vlakken nog verbeteren. Denk bijvoorbeeld aan het ingrijpen in de leveringen van computer en netwerkapparatuur. Op de Chinese markt zijn nu al perfecte kopieën te krijgen van Amerikaanse Ciscoapparatuur,. Ze zien er precies hetzelfde uit en functioneren identiek, maar weten we zeker dat er niet bewust een zwakheid ingebouwd is? [Voetnoot 39: link] [NB: sinds 29 december 2013 is bekend dat de NSA ‘interdictions’ uitvoert, waarbij levering van bestelde computers wordt omgeleid via een ‘load station’ waar de NSA de computer(s) manipuleert en vervolgens doorstuurt naar de eindbestemming.]

De vacature “ICT-specialist Bijzondere Inlichtingenmiddelen” waar Prins aan refereert heb ik niet terug kunnen vinden op archive.org. Wel fragmentjes van verwante vacatures, zoals ICT-specialist / Adviseur (Digitale Aanvallen) (2011) en ICT-specialist Computer Network Exploitation (2011). Maar hier blijken toch enkele teksten bewaard die lijken op waar Prins aan refereert, daterend van 2004. Het gaat daarin om vacatures binnen de “directie Bijzondere Inlichtingenmiddelen”. Die directie bestond formeel sinds het Besluit organisatorische inrichting BVD 1999 tot en met 2009. In het Organisatiebesluit AIVD van oktober 2009 is de AIVD in eenheden opgedeeld, waarbij ook de OPEX-eenheid is ingesteld waar Prins aan refereert. In dat besluit worden geen afdelingen meer genoemd; het is (mij) niet duidelijk of de afdeling IOC-Research waar Prins aan refereert ook rond die tijd is ontstaan. In een vacature uit 2012 wordt “Unit Specialistische Onderzoeksmiddelen (SOM)” genoemd, die heb ik nog niet terug kunnen vinden in officiële stukken. Enfin, de (vacature)teksten uit 2004 luiden als volgt:

De AIVD is niet zoals de politie een opsporingsdienst die, op last van het OM, onderzoek doet naar strafbare feiten. Als dat wel zo zou zijn, dan zouden alle beperkingen van strafvordering ook voor de AIVD gelden. De taak van de AIVD is erop gericht om tijdig tegen ernstige gevaren te kunnen waarschuwen. Voorkomen dat er wat gebeurt is daarbij hoofdzaak. Daartoe wint de AIVD, met behulp van bijzondere inlichtingenmiddelen, systematisch informatie in over personen en organisaties die een bedreiging kunnen vormen voor de nationale veiligheid. Bijvoorbeeld groeperingen die bereid zijn geweld te gebruiken om hun politieke of religieuze doel te bereiken.

De AIVD doet zijn werk op basis van de nieuwe Wet op de inlichtingen- en veiligheidsdiensten (Wiv), die op 29 mei 2002 in werking is getreden. In de Wiv 2002 zijn de taken en bevoegdheden van de AIVD (en van de Militaire Inlichtingen- en Veiligheidsdienst MIVD) opgenomen. De Wiv 2002 bevat een opsomming van alle bevoegdheden van de AIVD, zoals het observeren en volgen van personen, de inzet van agenten en het aftappen van telecommunicatie. Voor alle bijzondere bevoegdheden (ook wel bijzondere inlichtingenmiddelen genoemd) geldt, dat zij alleen mogen worden ingezet wanneer dat strikt noodzakelijk is voor de taakuitvoering van de dienst. De bijzondere bevoegdheden mogen niet worden ingezet bij de uitvoering van veiligheidsonderzoeken en de beveiligingsbevorderende taak van de dienst.

De AIVD baseert zijn onderzoek zowel op open bronnen als op de inzet van bijzondere inlichtingenmiddelen. Gelet op de inbreuk die met gebruik van deze middelen wordt gemaakt op grondrechten, worden deze alleen na zorgvuldige afweging gebruikt, waarbij onder andere de beginselen van subsidiariteit en proportionaliteit gelden. Dat wil zeggen dat minder vergaande middelen het eerst worden gebruikt en dat het middel in verhouding moet staan tot het doel.

De AIVD heeft als taak te onderkennen waar en wanneer actievoeren gewelddadige vormen aanneemt. Vanuit die optiek volgt de AIVD de activiteiten van bijvoorbeeld radicale groeperingen binnen de milieubeweging en de anti-globaliseringsbeweging en Molukse politieke acties. Het onderzoek wordt primair verricht met behulp van open bronnen. Wanneer sprake is van aanwijzingen voor gewelddadige actievormen, kunnen ook bijzondere inlichtingenmiddelen worden ingezet.

Het peilen, ook wel aan te duiden als scannen of monitoren, is essentieel voor de taakuitoefening van de dienst omdat mede aan de hand daarvan bepaald kan worden wat de ernst en omvang van een dreiging is, hoe het is gesteld met de maatschappelijke weerstand tegen deze dreiging en welke gewichtige belangen er in het geding zijn. Het peilen levert informatie op voor een risicoanalyse, waarmee uiteindelijk bepaald wordt of de inzet van zwaardere (bijzondere) inlichtingenmiddelen noodzakelijk is om een dreiging het hoofd te bieden.

Bijzondere Inlichtingenmiddelen, afdeling Techniek

De afdeling Techniek, een onderdeel van de directie Bijzondere Inlichtingenmiddelen, draagt bij aan de (inter)nationale beleidsontwikkeling en -vorming, onder meer van de interceptie van telecommunicatie en internetverkeer, alsmede van cryptografie. Bovendien is de afdeling belast met de ontwikkeling, productie en inzet van hoogwaardige technische middelen, in het kader van de inlichtingeninwinnende taak van de AIVD. Daarbij wordt gebruik gemaakt van de nieuwste beschikbare technologieën. Ten slotte voert de afdeling elektronische veiligheidsonderzoeken uit, waarbij ruimtes onder andere op de aanwezigheid van verborgen opname- en zendapparatuur worden onderzocht.

Het aftappen van telefoonlijnen is één van de bijzondere inlichtingenmiddelen die de AIVD ter beschikking heeft. Deze bijzondere inlichtingenmiddelen maken inbreuk op de persoonlijke levenssfeer en worden daarom pas na een zorgvuldige afweging ingezet. De inzet van het middel moet in verhouding staan tot de ernst van de zaak én het moet niet goed mogelijk zijn de gegevens op een minder ingrijpende wijze te verkrijgen. Voor het aftappen van telefoongesprekken geldt dat de minister van Binnenlandse Zaken en Koninkrijksrelaties zijn schriftelijke toestemming moet geven. Verder geldt dat bepaalde bevoegdheden die diep ingrijpen in de privacy van de burger, pas mogen worden uitgeoefend nadat deze minister daarvoor toestemming heeft gegeven.

[…]

Directie Bijzondere Inlichtingenmiddelen, Sectie Research

Sectiechef Research

De sectie Research van de afdeling Techniek doet onderzoek op het terrein van elektronica en informatica en is verantwoordelijk voor het (laten) ontwikkelen van vernieuwende technische middelen of softwarematige oplossingen. Expertise is aanwezig op de gebieden: elektronica, hard- en software, cryptografie, internet, datacommunicatie en audio/video.

Functieomschrijving

Je bent verantwoordelijk voor een goede uitvoering en coördinatie van de dagelijkse projectmatige en operationele werkzaamheden binnen de sectie Research. Daarnaast is het monitoren van de nieuwste technologische ontwikkelingen van groot belang. Daartoe onderhoud je contacten met (inter)nationale onderzoeksinstellingen, universiteiten en zusterdiensten en bezoek je congressen op het vakgebied. Een ‘spin in het web’ voor wat betreft innovatie van technische inlichtingenmiddelen en het bedenken van creatieve oplossingen. Als manager heb je een gedelegeerde bevoegdheid op het gebied van personeelszorg en financieel beheer.

Bijzondere Inlichtingenmiddelen, Afdeling Techniek

Operationeel ICT-medewerker

Functieomschrijving

Je maakt deel uit van een enthousiast team dat ondersteuning levert aan de operationele taak van de AIVD. Jouw hoofdtaak betreft het verkrijgen van toegang tot diverse digitale geheugendragers, om vervolgens de data te analyseren en veilig te stellen. Je beheert de daartoe benodigde computersystemen en softwaretools. Voorts maak je de verkregen data toegankelijk en ben je een vraagbaak voor de eindgebruikers. Inzet onder operationele omstandigheden met een hoog afbreukrisico behoort tot de mogelijkheden.

ICT-specialist (datacommunicatie)

Functieomschrijving

Je maakt deel uit van een team van ervaren ICT specialisten. Jouw kennis op het gebied van ICT in het algemeen en telecommunicatie in het bijzonder wordt niet alleen ingezet voor het aftappen van data en spraak, maar ook voor het opzetten van beveiligde verbindingen. Daarbij schakel je tussen lange termijn-/strategisch denken en korte termijn-/operationeel handelen. Van jou wordt verwacht dat je multidisciplinaire projecten kunt leiden van idee tot concreet inzetbaar product.

EOF