Hierbij enkele zinsneden uit de via de Volkskrant gelekte Wiv20xx MvT die de regering aan de RvS heeft gestuurd (zie hier enkele quick references naar losse onderdelen van de alles-in-één .pdf die de Volkskrant publiceerde). De MvT is ten opzichte van de consultatieversie 123 pagina’s gegroeid; het wetsvoorstel met 8 pagina’s.

Over hacking via geautomatiseerde werken van derden (MvT, p.106-107):

“[…] In de praktijk verschaffen de diensten zich al in het overgrote deel van de gevallen toegang tot het geautomatiseerd werk van een target via het geautomatiseerd werk van een derde. Het internet is een ecosysteem van providers, tussenleveranciers en dienstverleners die ervoor zorgen dat informatie beschikbaar is via het internet. Een internetverbinding loopt via een ingewikkelde infrastructuur van routers, netwerkverbindingen, servers, e.d. Om toegang te krijgen tot het geautomatiseerd werk van het target moet gebruik kunnen worden gemaakt van die infrastructuur. Belangrijk is te beseffen dat binnendringen via een geautomatiseerd werk van een derde een ultimum remedium is. De diensten zullen altijd eerst proberen rechtstreeks binnen te dringen in het geautomatiseerde werk van het target zelf. Indien dit niet mogelijk is kunnen alternatieven worden uitgewerkt, waaronder binnendringen via (een) geautomatiseerd werk van (een) derde(n). […]

[…] Tevens moet eventueel aangebrachte malware in het geautomatiseerd werk van de derde indien mogelijk worden verwijderd. Een daartoe strekkende inspanningsverplichting, die zich ook uitstrekt het geautomatiseerde werk van het target, is in artikel 44, zevende lid, van het wetsvoorstel vastgelegd. Er is gekozen voor een inspanningsverplichting, omdat in bepaalde gevallen het verwijderen van de malware disproportioneel nadeel zal opleveren voor de derde of voor zwaarwegende operationele belangen van de diensten.“

Over toegang tot kabelnetwerken (NB: ‘OTT-diensten’ staat voor ‘Over The Top-diensten’, denk daarbij aan Skype en WhatsApp):

“De eerste reden waarom deze toegang van belang is voor de informatiepositie van de diensten is dat door technologische ontwikkelingen de opbrengst van gerichte interceptie afneemt. Targets wijken uit naar open en anonieme opstijgpunten van het internet (zoals wifi-netwerken in hotels, restaurants en andere openbare ruimtes) waardoor een gerichte tap bij de traditionele aanbieders van telecommunicatiediensten in Nederland steeds minder effectief is. Targets passen bewust hun gedragingen aan om onder de radar te blijven, bijvoorbeeld door gebruik te maken van chatfuncties in games en van berichten- en videodiensten van social media. Het gaat hier onder meer om OTT-diensten. OTT-diensten verzorgen een dienst over het internet en ze hebben veelal communicatie- en (social) mediatoepassingen. Daarnaast zijn zij doorgaans goedkoper dan de traditionele methoden. Diverse OTT-diensten passeren de traditionele aanbieders van (mobiele) telefonie door bijvoorbeeld (video)bellen en chatten via het internet mogelijk te maken. Wereldwijd kunnen consumenten (en daarmee dus ook targets van de diensten) OTT-diensten benaderen door middel van alle denkbare digitale apparatuur zoals PC’s, laptops, spelcomputers, smartphones (Android, iOS en Windows Phone telefoons), muziekspelers, smart TV’s en tablets.”

Het blijft onduidelijk of de diensten alleen LEESTOEGANG kunnen vorderen of ook SCHRIJFTOEGANG. Dat is een cruciaal punt. Het hebben van schrijftoegang kan goud waard zijn voor het uitvoeren van Man-in-the-Middle-aanvallen ter ondersteuning van het uitoefenen van de hackbevoegdheid. Hierover is duidelijkheid nodig! Daartoe hadden Joris van Hoboken en ik trouwens al opgeroepen in onze reactie op de internetconsultatie. Als iemand hierover meer weet, let me know.

Over de ontsleutelplichten is een lichtpunt(je) te melden (MvT, p.158):

“Voor de goede orde wordt opgemerkt dat uit de medewerkingsplicht geen bevoegdheid van de diensten kan worden afgeleid tot het (doen) inbouwen van achterdeuren in systemen om aldus toegang tot de ontsleutelde gegevens te krijgen. Ook is er geen enkele verplichting voor bijvoorbeeld aanbieders van communicatiediensten om de encryptie die in hun systemen is toegepast te verzwakken.“

Dat is consistent met het kabinetsstandpunt encryptie dd januari 2016. Afwezigheid van een bevoegdheid tot het (doen) inbouwen van achterdeurtjes of het verzwakken van crypto betekent natuurlijk niet dat dit niet op vrijwillige basis kan plaatsvinden — zie de casus met de PX-1000 pocket telex anno jaren ’80, waarbij op verzoek van de NSA een telex met sterke crypto van de markt is gehaald en een variant met backdoor’d crypto op de markt is gebracht; maar dat terzijde.

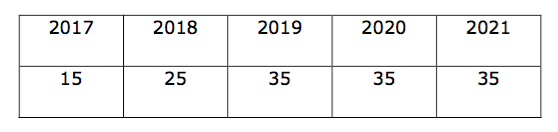

Over de kosten van kabelgebonden interceptie (MvT, p.284):

“Met de uitvoering van kabelgebonden interceptie onder artikel 47 van dit wetsvoorstel zijn ook aan de zijde van de diensten kosten gemoeid. Het gaat om versterking van de personele capaciteit en aanpassing van informatiesystemen bij de diensten. Bij de ontwikkeling van technische systemen is transparantie en controleerbaarheid, onder andere met het oog op toezicht door de CTIVD, een uitgangspunt. De onderstaande bedragen (in miljoen €) berusten op technisch onderzoek en ervaringsgegevens en zijn inclusief de voorgaand geschetste vergoedingen die samenhangen met de toepassing van onderzoeksopdrachtgerichte interceptie en de overige bevoegdheden bij aanbieders van een communicatiedienst.

[…]”

Met betrekking tot onderscheid tussen domestic-domestic communicatie en domestic-foreign en foreign-foreign communicatie: dat onderscheid wordt, in tegenstelling tot in Duitsland, VK en Frankrijk, ook in de gelekte versie van de Wiv20xx en MvT nog niet gemaakt. De argumenten vóór en tegen zulk onderscheid zal ik hier niet herhalen, maar ik ben niet overtuigd door de argumenten zoals die in de gelekte MvT worden genoemd. Ik hoop (en verwacht) dat de TIB en CTIVD bij ongerichte search/selectie van domestic-domestic internet- en telefonieverkeer streng(er) toetsen aan noodzaak/subsidiariteit/proportionaliteit, voorzover het niet slechts gaat om digitale aanvallen (indicators of compromise, anomaly-based & signature-based detectie). (Geen idee, trouwens, in hoeverre met het geïntroduceerde bindende ex ante toezicht door de TIB wordt voldaan aan de gerelateerde aanbevelingen in het IViR-rapport Ten standards for oversight and transparency of national intelligence services, dat ook is ingestuurd als reactie op de consultatie.)

Tot slot een iets minder belangrijke opmerking m.b.t. de volgende alinea in de paragraaf “De dreiging die we niet kennen” (MvT, p.17):

“Van bovenaf gezien lijkt het kabellandschap op onze watervoorziening. Deze vergelijking doortrekkend voor de dreiging die via de kabel tot ons komt, leidt tot de conclusie dat we nu geen waterzuiveringssysteem hebben. We kunnen een filter plaatsen op de wateraansluiting van een enkel huis, namelijk het bedrijf dat meldt dat zijn IT is aangevallen. Maar een systeem waarbij de kwaliteit van het water daar waar nodig kan worden onderzocht bij het binnenkomen van ons land, is er niet.”

De analogie met waterzuivering is niet helemaal jofel, omdat bij waterzuivering voor iedereen duidelijk is wat “zuivering” inhoudt en het bijna per definitie gaat over het gezondheidsbelang van individuele burgers. Bij onderzoek aan internetverkeer i.h.k.v. de IVD-taakstellingen ligt dat anders (modulo aanvallen op ICS-systemen voor waterzuivering natuurlijk). Verderop in de MvT worden overigens alsnog enkele voorbeelden van “(nagenoeg) ongekende dreigingen” genoemd (MvT, p.124):

- “Hierbij kan het onder meer gaan om nog niet onderkende terroristische cellen. Het is van belang om te weten of er vertakkingen zijn naar Nederland vanuit cellen in Frankrijk, België of Syrië/Irak.

- Het kan ook cyberdreigingen betreffen, zoals digitale spionage en de heimelijke beïnvloeding van ICT-systemen als onderdeel van hybride oorlogvoering (door bijvoorbeeld Rusland of Iran).

- Het kan gaan om de voorbereiding en ondersteuning van Nederlandse militaire operaties in een onbekende omgeving (zoals enige jaren geleden Uruzgan en thans Mali e.o., door IS ingenomen gebieden en in het kader van anti-piraterij).

Ook wordt onderzoek gedaan naar de capaciteiten en intenties ten aanzien van specifieke landen en regio’s op het gebied van massavernietigingswapens. Een dreiging kan bestaan uit de export van dual-use goederen naar een risicoland.”

EOF