UPDATE 2016-05-04: de lijst van updates/actualiteiten is naar de bodem verplaatst.

In voetnoot 257 van het Dessens-rapport (.pdf, zie p.133) staat het volgende over tapstatistieken van de AIVD/MIVD (vetgedrukte markering is van mij):

In 2010 heeft de Minister van BZK dergelijke gegevens verstrekt over de inzet van telefoontaps door de AIVD en de MIVD (Kamerstukken II 2009/10, 30 517, nr. 21) nadat de Tweede Kamer in een motie daarom gevraagd had. De Minister heeft dit soort verzoeken sindsdien geweigerd met als argument dat meerjaarlijkse gegevens teveel inzicht zouden geven in de werkwijze van de diensten. De CTIVD heeft onlangs geconstateerd dat ‘van een aanmerkelijke kans op schade aan de nationale veiligheid’ geen sprake is als er een meerjaarlijks overzicht van de tapstatistieken van de AIVD beschikbaar zou zijn (toezichtrapport 33, (2012), blz. 27).

Openheid in de vorm van (meerjarige) statistieken over inzet van bijzondere bevoegdheden, zoals het huidige Artikel 25 (afluisteren), maar liefst ook Artikel 24 (hackbevoegdheid) en Artikel 27 (SIGINT-selectie), is betekenisvolle transparantie: het stelt de samenleving en de (volledige) Tweede Kamer (i.p.v. alleen de besloten Commissie IVD aka ‘Commissie Stiekem’ die thans uit fractievoorzitters bestaat) in staat om, naast het rechtmatigheidstoezicht van de CTIVD, een vinger aan de pols te houden van de omvang van de activiteiten van de IVD’s. De cie-Dessens stelt terecht het volgende (p.133):

Een zo groot mogelijke mate van transparantie draagt bij aan maatschappelijk vertrouwen en draagvlak voor het werk van de diensten. Tegelijkertijd draagt transparantie bij aan de waarborging van grondrechten. Overheidsorganen moeten zich openstellen voor daadwerkelijke publieke controle. Dit is bijvoorbeeld mogelijk door meer actieve openbaarmaking van gegevens die in het verleden door de diensten zijn verwerkt. De transparantie kan ook bevorderd worden door royaler cijfermatige informatie te verstrekken over de activiteiten van de diensten.

Openheid over (de omvang van) inzet van de hack- en SIGINT-bevoegdheden zal geen eenvoudig vraagstuk zijn, net zo min als het vraagstuk over tapstatistieken, maar het lijkt me wenselijk dat ook dáárover wordt nagedacht. Waar in redelijkheid niet kan worden gesproken van `aanmerkelijke kans op schade aan de nationale veiligheid’, past het openheid te overwegen. Zeker gezien de vervagende grens tussen inlichtingen- en opsporingsdiensten en gezien de verwachte uitbreiding van de SIGINT-bevoegdheid naar kabelgebonden communicatie.

Hieronder citeer ik enkele relevante paragrafen van pagina 20 en verder uit CTIVD-toezichtsrapport 33 – De rubricering van staatsgeheimen door de AIVD (.pdf, 2012), waar in Dessens’ voetnoot 257 aan wordt gerefereerd, over de interne rubriceringsvoorschriften van de AIVD (hyperlinks en tekst in [] zijn van mij):

In het [beveiligingsplan van de AIVD] wordt de AIVD gekenmerkt als een “staatsgeheimenfabriek” waarin wordt gewerkt met “(veelal) staatsgeheime productiemiddelen (medewerkers, bronnen, hulpmiddelen en methodieken)” en waarbij “(veelal) staatsgeheime halffabrikaten en eindproducten (informatie)” worden vervaardigd. Gelet op de enorme hoeveelheid gerubriceerde documenten die de AIVD op jaarbasis produceert, kan de Commissie niet anders dan deze typering onderschrijven.Het beleidsdocument stelt het volgende:

“(…) inbreuken op de vertrouwelijkheid of veiligheid tasten de slagkracht, effectiviteit en geloofwaardigheid van de dienst aan omdat:

- bronnen, medewerkers en relaties fysieke, geestelijke of maatschappelijke schade oplopen;

- vertrouwelijke informatie wordt gecompromitteerd;

- lopende onderzoeken gefrustreerd worden;

- interstatelijke betrekkingen, politieke verhoudingen, opsporings- en vervolgingsbelangen, de privacy van individuen geschaad of verstoord worden;

- het imago van en het zorgvuldig opgebouwde vertrouwen in de AIVD aangetast worden;

- de voorbeeldfunctie van de dienst waar het gaat om veiligheid en vertrouwelijkheid niet waargemaakt wordt;

- zij een negatieve invloed hebben op de bereidheid van bronnen en relaties om samen te werken met of informatie te verstrekken aan de AIVD.“

De voornoemde redenen zijn niet in alle gevallen op zichzelf voldoende om informatie staatsgeheim te rubriceren maar geven de ongewenste gevolgen aan van een inbreuk op de vertrouwelijkheid of veiligheid. Het belang van een degelijk beveiligingsbeleid van de AIVD wordt hiermee onderstreept.

[…]

In het beveiligingsplan is het volgende opgenomen ten aanzien van staatsgeheimen bij de AIVD.

“Staatsgeheimen bij de dienst betreffen de volgende categorieën. Gegevens:

- die zicht bieden op het actuele kennisniveau van de dienst. Hieronder wordt begrepen het enkele gegeven of een persoon of organisatie al dan niet bekend is bij de dienst;

- waaruit niet open bronnen kunnen worden afgeleid;

- waaruit een niet algemeen bekende werkwijze van de dienst kan worden afgeleid;

- aangaande de identiteit van medewerkers;

- die betrekking hebben op de beveiliging van het gebouw en de inrichting van de dienst.”

[…]

Naar aanleiding van een aangenomen motie in de Tweede Kamer is het totale aantal ingezette taps (artikel 25 Wiv 2002) in 2009 openbaar gemaakt [Voetnoot 80: Kamerstukken II 2009/10, 30 517, nr. 21: “In totaal zijn er ex art. 25 Wiv 2002 in 2009 1.078 taps geplaatst door de AIVD en 53 door de MIVD”]. Deze informatie werd tot dat moment door de AIVD als staatsgeheime informatie aangemerkt. In navolging van het openbaar worden van deze informatie heeft de AIVD een inzageverzoek ontvangen waarin werd gevraagd om inzage in de tapstatistieken van meerdere jaren. Inzage werd door de AIVD geweigerd met als redengeving dat deze informatie zicht biedt op de modus operandi van de AIVD. De Commissie is van oordeel dat een meerjaarlijks overzicht van de tapstatistieken niet als staatsgeheime informatie kan worden aangemerkt. Aangezien enkel inzage werd gevraagd in de totale hoeveelheid taps zal het voor een derde niet inzichtelijk zijn door welke factoren deze hoeveelheid wordt beïnvloed of op welke wijze het totale aantal taps is belegd binnen de AIVD. Indien het aantal taps in een bepaald jaar hoger is dan het jaar daarvoor kan dit velerlei oorzaken hebben, waarover een buitenstaander weliswaar vermoedens kan hebben maar waarover hij geen duidelijkheid kan verkrijgen. De Commissie wijst in dit verband op veranderende onderzoeksprioriteiten, nieuwe opgekomen onderzoeksonderwerpen, capacitaire beperkingen of de subsidiaire toepassing van andere (bijzondere) bevoegdheden. Zelfs indien het totaal aantal taps gelijk is gebleven sluit dit uit dat hieraan een significant andere interne verdeling ten grondslag ligt, zowel wat betreft het type tap als het onderzoeksgebied. Het is de vraag wat de schade voor de nationale veiligheid zou kunnen zijn indien wordt overgegaan tot de openbaarmaking van de desbetreffende gegevens. De nationale veiligheid zal met name kunnen worden geschaad indien personen of organisaties die de AIVD onderzoekt, door kennisneming van de werkwijze van de dienst, het gedrag hierop kunnen aanpassen waardoor de AIVD minder goed in staat zal zijn om zijn wettelijke taak te vervullen. [Voetnoot 81: Zie bijv. Kamerstukken II 1997/98, 25 877, nr. 3, p. 68; Kamerstukken II 1999/2000, 25 877, nr. 8, p. 122.] Behoudens de situatie dat bekend wordt dat de AIVD (bijna) geen taps inzet, acht de Commissie het niet waarschijnlijk dat een persoon of organisatie op basis van de enkele wetenschap van het totale aantal taps zijn gedrag hierop kan aanpassen, anders dan door het besluit te nemen om niet langer gebruik te maken van enig telecommunicatiemiddel. Van een aanmerkelijke kans op schade aan de nationale veiligheid is hier dus geen sprake.

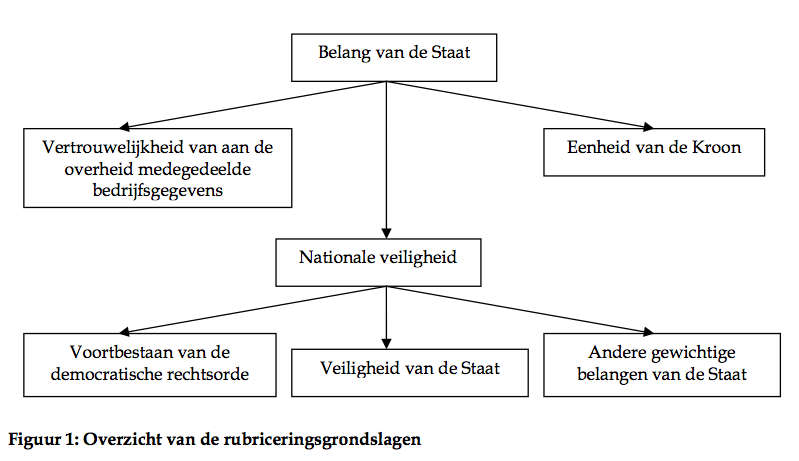

De CTIVD geeft in datzelfde rapport op (genummerde) pagina 7 het volgende overzicht van rubriceringsgrondslagen:

De grondslagen voor rubricering zijn nader gedefinieerd in de bijlage “Toelichting op de artikelen VIRBI 2013” van het VIRBI.

Er worden bij “nationale veiligheid” zes belangen onderkend (bron: begrippenlijst ministerie van J&V):

- Territoriale veiligheid: Het ongestoord functioneren van Nederland en haar EU en NAVO bondgenoten als onafhankelijke staten in brede zin, dan wel de territoriale veiligheid in enge zin.

- Fysieke veiligheid: Het ongestoord functioneren van de mens in Nederland en zijn omgeving.

- Economische veiligheid: Het ongestoord functioneren van Nederland als een effectieve en efficiënte economie.

- Ecologische veiligheid: Het ongestoord blijven voortbestaan van de natuurlijke leefomgeving in en nabij Nederland.

- Sociale en politieke stabiliteit: Het ongestoorde voortbestaan van een maatschappelijk klimaat waarin individuen ongestoord kunnen functioneren en groepen mensen goed met elkaar kunnen samenleven binnen de verworvenheden van de Nederlandse democratische rechtstaat en daarin gedeelde waarden.

- Internationale rechtsorde: Het goed functioneren van het internationale stelsel van normen en afspraken, gericht op het bevorderen van de internationale vrede en veiligheid.

UPDATES (van recent naar oud)

UPDATE 2016-05-04: Bits of Freedom bericht dat de bestuursrechter in hun hoger beroep heeft uitgesproken dat de minister de AIVD-tapstatistieken niet mag geheimhouden zonder uitleg te geven voor die geheimhouding. Dus: openbaarmaken of fatsoenlijk motiveren waarom dat niet kan (terwijl dat in andere landen zoals België en Duitsland al jarenlang wel gebeurt). Bits of Freedom heeft de minister twee jaar geleden gevraagd die statistieken openbaar te maken. (Zoals daarvóór en daarná ook anderen dat hebben gedaan, waaronder Reporter Radio.)

UPDATE 2016-01-29: …en de minister zegt in reactie op kamervragen dat ie, conform de uitspraak van de RvS, een nieuw besluit zal nemen.

UPDATE 2016-01-13: Minister moet geheimhouding statistieken taps AIVD beter motiveren (Nu.nl) – berichtgeving over de uitspraak van de Raad van State in het hoger beroep van de zaak van de journalist van Reporter Radio.

UPDATE 2015-08-29: op 2 juli 2015 heeft het kabinet het Wiv-wetsvoorstel in consultatie gebracht; zie hier een (lange en Engelstalige) post met enkele details over dat voorstel. Joris van Hoboken en ik hebben gezamenlijk een reactie ingestuurd op de consultatie, waarin ook een oproep om cijfermatige transparantie is opgenomen. Er zijn in totaal 557 openbare reacties; zie hier een selectie daaruit. De CTIVD laat in haar jaarverslag 2014-2015, dat verscheen vóór de consultatie, ook (opnieuw) blijken voorstander te zijn van cijfermatige transparantie.

UPDATE 2014-12-10: het is onder Artikel 85 Wiv2002 verboden voor aanbieders van telecommunicatie statistieken te publiceren over tapverzoeken.

UPDATE 2014-10-23: in de rechtszaak van Reporter Radio tegen de AIVD heeft de Haagse rechter geoordeeld, deels op basis van vertrouwelijke stukken, dat de AIVD tapstatistieken niet openbaar hoeft te maken. Het oordeel luidt als volgt:

6.1 De rechtbank overweegt dat over de bevoegdheden van de AIVD en de controle hierop een maatschappelijk en politiek debat gaande is. Het kabinet, zoals vermeld in de kabinetsreactie van 11 maart 2014, acht het vanuit het oogpunt van transparantie en voorzienbaarheid van groot belang dat de informatievoorziening aan de burger kan worden versterkt. In beginsel onderschrijft de minister in de brief van 15 augustus 2012 de conclusies van de CTIVD, maar op het onderdeel van de tapstatistieken stelt verweerder zich anders dan de CTIVD op het standpunt dat deze als staatgeheim moeten worden aangemerkt. Ook onlangs heeft de minister zich op dat standpunt gesteld door in het rapport (40) van de CTIVD, gepubliceerd op 7 oktober 2014, de tapstatistieken te verwijderen met een beroep op staatsgeheim. Dat de CTIVD deze gegevens niet als staatsgeheim aanmerkt en verder in België [meer] en Duitsland wel tot openbaarmaking wordt overgegaan kan op zichzelf niet leiden tot het oordeel dat ook verweerder thans zonder meer gehouden is over te gaan tot openbaarmaking. Hieraan doet verder niet af dat naar aanleiding van een motie in de Tweede Kamer de hoeveelheid taps over 2009 eenmalig openbaar is gemaakt in 2010.

6.2. Eiser kan worden toegegeven dat de enkele aantallen taps per jaar geen inzicht geven in de werkwijze van de AIVD zodanig dat die de nationale veiligheid zouden kunnen schaden. De rechtbank volgt echter verweerder dat deze aantallen in combinatie met andere informatie die nu al openbaar is of in de toekomst nog openbaar wordt gemaakt dat inzicht wel kunnen geven en dit schade kan opleveren aan het effectief functioneren van de AIVD. Verweerder heeft daarbij kunnen overwegen dat als het aantal taps per jaar door de AIVD over een langere periode wordt afgezet tegen de bekende dreigingen/ontwikkelingen en technologische ontwikkelingen door middel van deductie inzicht kan worden verkregen in de aard en omvang van de specifieke werkzaamheden van de AIVD. Het kan duidelijkheid verschaffen over de capaciteiten van de AIVD en waarop de focus van de AIVD ligt. Het kan verder inzicht geven in de slagkracht van de AIVD, waarop personen/organisaties die de aandacht van de AIVD hebben, kunnen inspelen. Dat het alleen taps betreft, waarmee de aard van de werkzaamheden al is gegeven, doet hieraan niet af. Evenmin doet hieraan af dat de totale hoeveelheid taps meerdere oorzaken kan hebben.

6.3. De rechtbank overweegt verder dat in het licht van de controle en transparantie van de AIVD een ontwikkeling gaande is waarbij verweerder in de toekomst mogelijk anders met verzoeken om openbaarmaking zal omgegaan. Het kabinet schrijft in de kabinetsreactie van 11 maart 2014 dat het zich kan vinden in een leidraad voor inzageverzoeken waarbij de opinies van de CTIVD en de uitleg van de bepalingen van de Wiv 2002 door de CTIVD worden verwerkt. Deze ontwikkeling brengt evenwel niet mee dat verweerder in strijd met het recht handelt door de tapstatistieken thans niet openbaar te maken en als staatsgeheim te rubriceren. Daarbij is sprake van parlementaire controle, nu de tapstatistieken wel vertrouwelijk worden gedeeld met de Commissie voor de inlichtingen- en Veiligheidsdiensten van de Tweede Kamer.

6.4. Gelet op hetgeen hiervoor is overwogen heeft verweerder de openbaarmaking van de meerjaarlijkse tapstatistieken terecht geweigerd, nu verweerder heeft kunnen oordelen dat daarmee de nationale veiligheid zou kunnen worden geschaad doordat met die tapstatistieken inzicht kan worden verkregen in de werkwijze van de AIVD.

UPDATE 2014-10-08: @MauritsMartijn schrijft op de Correspondent: Waarom wil Plasterk niet vertellen hoe vaak zijn geheime dienst afluistert?

UPDATE 2014-10-07: betekenisvol toeval: de CTIVD heeft vandaag rapport 40 (.pdf) gepubliceerd en noemde daarin oorspronkelijk statistieken t.a.v. inzet door AIVD van Art.25/Art.27 Wiv2002, maar die statistieken zijn door de Minister van BZK gecensureerd. Overigens is censuur in het publieke deel van een CTIVD-rapport niet uniek: ook in eerdere CTIVD-rapporten is het wel eens voorgekomen dat markeringen zijn aangebracht, bijvoorbeeld in CTIVD-rapport 26 inzake de d-taak van de AIVD (inlichtingentaak buitenland).

UPDATE 2014-10-06: zich baserend op de hieronder vetgemarkeerde opmerking van de CTIVD eist Reporter Radio a.s. donderdag bij de rechter in Den Haag openbaarmaking van alle AIVD-tapstatistieken over de jaren 2002-2008 en 2010-2012 (over 2009 waren reeds statistieken openbaar).

EOF